CLASE 8 FEBRERO DE 2023

Hoy miércoles, hemos comenzado la clase repasando ciertos aspectos de la clase anterior, como por ejemplo cómo buscar en el símbolo de sistema distintas webs para descifrar su IP. Además, hemos aprendido que esta dirección IP nos dice la región donde está dicho ordenador (favorece la jurisdicción de un hecho) y que gracias a la ley 24/2007 todas las conexiones de los usuarios de España en un año quedan guardadas, favoreciendo así las investigaciones policiales, lo que ocurrió entre muchos otros casos con el famoso de Asunta.

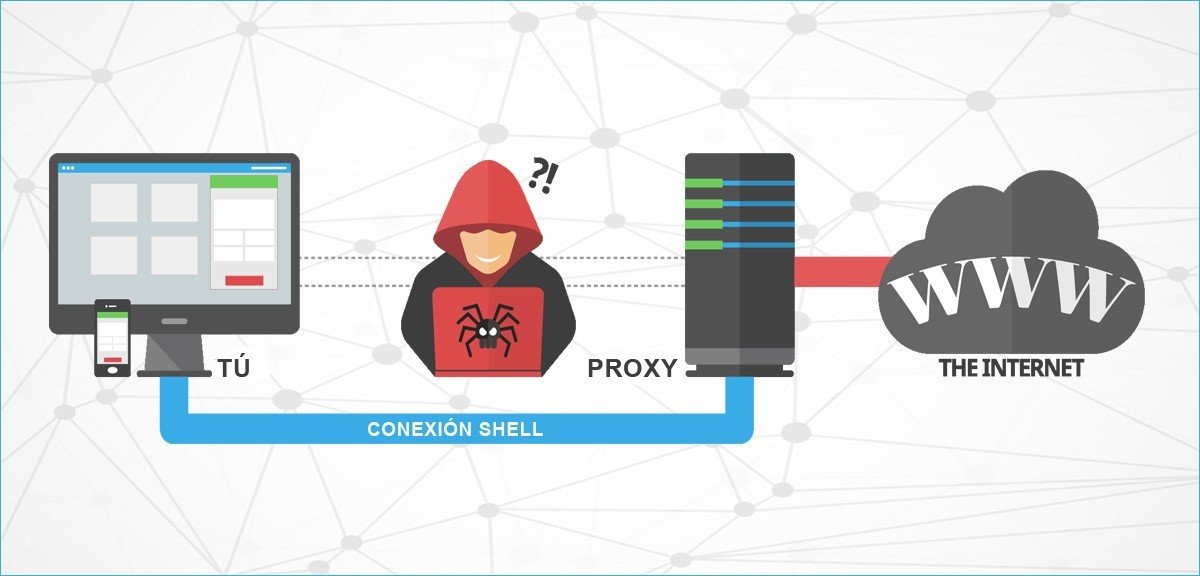

Sin embargo, esto tiene una contrapartida, y es que existen técnicas de anonimización que vulneran esta seguridad y que no es posible detectar su IP (o es más complejo). Estas técnicas se resumen en los proxies y las redes virtuales privadas. Ésta primera es la que más interesante me ha parecido, y es que consiste en poner un dispositivo como un router que oculta tu propia IP y pone la de dicho aparato, aunque también hay servicios en internet que pagando la ocultan y los más efectivos, por lógica, son los que están en países que no colaboran con España. Por ejemplo, si buscamos Netflix y queremos ocultar nuestra dirección IP, establecemos el proxi (lo cual nos pone la IP de otro dispositivo en otro lugar, por ejemplo Tailandia) y buscamos Netflix. De esta forma a Netflix le aparecerá sólo que nos estamos conectando desde Tailandia.

Para averiguar en ciertas operaciones policiales de investigación la última evidencia de la víctima que estamos tratando, hay que buscar el rastro de la última IP. En caso de haber utilizado alguna técnica de anonimización, hay que ir al servidor VPN o al Proxy y pedirle al proveedor los últimos datos de esa conexión. Es fácil conseguirlo si es dentro de España, ya que es más rápido, pero si es en otro país pueden tardar meses en responder y que esa respuesta alomejor lo único que indique es la derivación a otro país.

Otro dato que me ha parecido sorprendente es que el hacking, que consiste en conseguirte meter en el ordenador de otra persona y cotillear entre sus documentos, en algunos países es considerado únicamente como una actividad intelectual y no como un delito, a no ser que robes. Me parece bastante incorrecta esta consideración ya que únicamente observar los datos de otra persona sin su consentimiento, para mí es un delito.

También vimos otro comando, como Tracert, que sirve para ver la ruta del IP y te permite ver los saltos que va pegando. Esos datos los puedes interpretar y concluir entre otras cosas, si se trata de una red local o no. Nosotros en clase comprobamos estos saltos buscando www.netflix.es en el símbolo de sistema. Inicialmente observamos esos saltos por la red de la universidad, posteriormente salimos de la red local (Intranet) a internet (Wan) hasta llegar a un paso donde el ordenador no nos responde ("tiempo de espera agotado para esta solicitud") porque el servidor ya está muy lejos y cuesta que responda, ya que tienen mecanismos de seguridad.

Para repartir los nombres de dominio, aprendimos que existe un registro público llamado Whois, donde podemos ver de donde viene esa web, quién es el responsable, cuándo expira la contratación del dominio... En clase lo hemos comprobado con la web floresmenta.com, donde pudimos ver toda la información mencionada anteriormente.

Por último, acabamos la clase tratando las redes sociales, las cuales sirven para conectarnos con otros y como todo, tiene ventajas e inconvenientes. La primera red social fue creada por un emprendedor estadounidense y se llamaba "Six Degrees" que defendía la idea de que cualquiera se puede comunicar a partir de 5 saltos, ya que todos conocemos a más o menos 100 personas y de ahí podemos partir contactando con los amigos de estos usuarios. Actualmente el top 1 de redes sociales es Facebook y el 2 Youtube, lo cual también me sorprendió bastante porque pensaba que la 1 sería hoy en día Instagram. También vimos la distinción entre estas redes sociales, como las sedentarias y las nómadas, y las diferencias entre dos tipos de delitos que suelen cometerse en estas redes, injurias y calumnias.

|

| Funcionamiento Proxy |

Comentarios

Publicar un comentario